【POC公开】Chrome 远程代码执行0Day漏洞通告

报告编号:B6-2021-041301

报告来源:360CERT

报告作者:360CERT

更新日期:2021-04-13

1、漏洞简述

2021年04月13日,360CERT监测发现国外安全研究员发布了Chrome 远程代码执行 0Day的POC详情,漏洞等级:严重,漏洞评分:9.8。

Google Chrome是由Google开发的免费网页浏览器。Chrome是化学元素“铬”的英文名称,过去也用Chrome称呼浏览器的外框。Chrome相应的开放源代码计划名为Chromium,而Google Chrome本身是非自由软件,未开放全部源代码

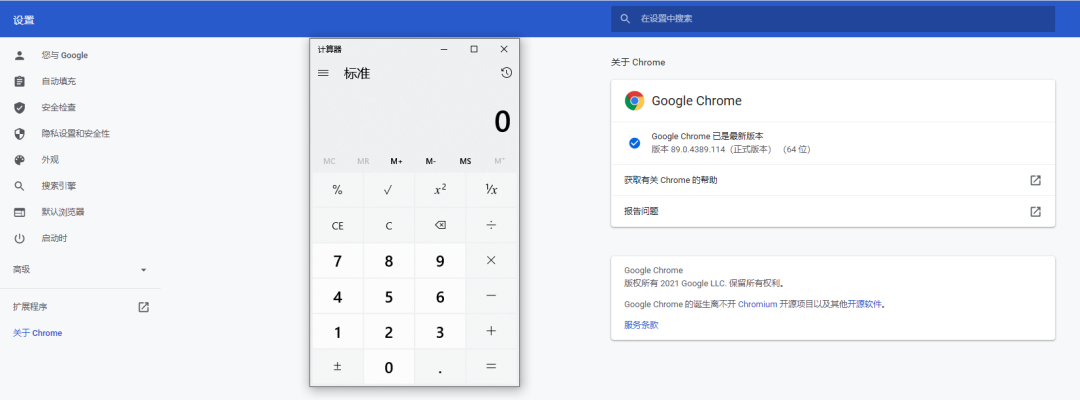

该漏洞已验证,目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版( 89.0.4389.114)仍存在漏洞,360CERT建议广大用户关注官方Chrome正式版更新,及时修补漏洞。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

2、风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 严重 |

| 影响面 | 广泛 |

| 360CERT评分 | 9.8 |

3、漏洞详情

Chrome 远程代码执行漏洞

组件: Chrome

漏洞类型: 命令执行

影响: 服务器接管

简述: 攻击者利用此漏洞,可以构造一个恶意的web页面,当用户访问该页面时,会造成远程代码执行。

目前该漏洞已在最新版本Chrome上得到验证

4、影响版本

-Google:Chrome: <=89.0.4389.114

5、修复建议

通用修补建议

目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版(89.0.4389.114)仍存在漏洞,请关注官方Chrome正式版更新,及时修补漏洞。

临时修补建议

强烈建议广大用户在SandBox模式下运行Chrome

6、产品侧解决方案

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

7、时间线

2021-04-13安全研究员公布POC

2021-04-13360CERT发布通告

8、参考链接

1、 Stable Channel Update for Desktop

https://chromereleases.googleblog.com/2021/03/stable-channel-update-for-desktop_30.html

2、 Researcher's Twitter

https://twitter.com/r4j0x00/status/1381643526010597380

9、特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。用户可直接通过以下链接进行特制报告的下载。

【POC公开】Chrome 远程代码执行0Day漏洞通告

http://pub-shbt.s3.360.cn/cert-public-file/【360CERT】【POC公开】Chrome_远程代码执行0Day漏洞通告.pdf